AMENAZAS

AMENAZAS

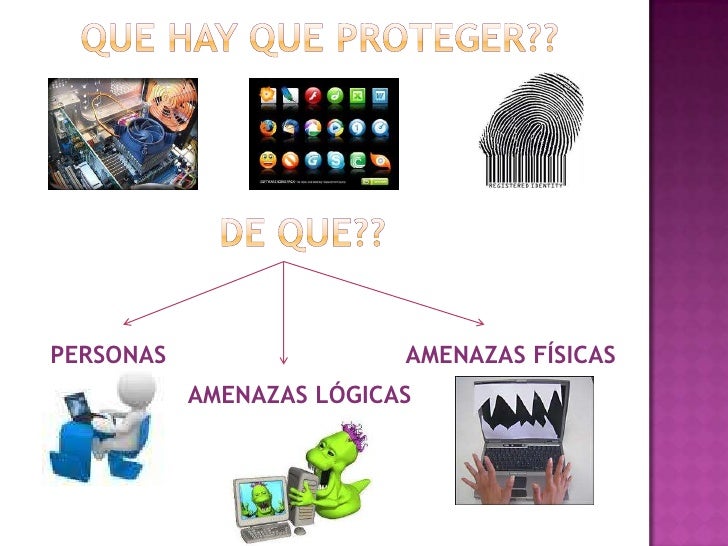

Hoy vamos a hablar sobre las amenazas que pueden sufrir los equipos informáticos.

Las amenazas son los elementos o acciones capaces de

atentar contra la seguridad de la información.

Pueden ser:

1. Humanas: personas que pueden dañar.

- Ataques pasivos: obtienen información sin alterarla.

- Ataques activos: dañan o manipulan la información para obtener beneficios.

A continuación, un ejemplo de ataques humanos activos:

Crackers: Piratas informáticos hackearon los perfiles de Youtube de Vevo y borraron temporalmente varios videos musicales de alto perfil, entre ellos: 'Despacito' de Luis Fonsi y Daddy Yankee.

2. Lógicas: software que puede dañar.

- Software malicioso: programas con fines no éticos.

- Vulnerabilidades del software: cualquier error de programación en diseño, configuración o funcionamiento que pone en peligro la seguridad del sistema o provoca un fallo.

Bloqueo de equipos: El carácter, que pertenece al idioma télegu, es capaz de congelar aplicaciones en los dispositivos de iOS. Apple ya ha tomado medidas en una nueva actualización.

3. Físicas: originadas por tres motivos

- Fallos en los dispositivos: averías de discos, sobrecargas, apagones, etc.

- Accidentes: sucesos involuntarios provocados por descuidos, desconocimiento, etc.

- Catástrofes naturales: incendios, inundaciones, terremotos.

A continuación, un ejemplo de catástrofe natural, amenaza física.

Catástrofe natural en Fukushima: La central nuclear de Fukushima sufrió tres fusiones en sus reactores tras un terremoto y tsunami que dejaron sin electricidad ni refrigeración a la planta.

ATAQUES INFORMÁTICOS A TIEMPO REAL:

¿Qué es Norse?

Norse es una compañía nórdica de software privada que se dedica a proporcionar inteligencia de ataque en vivo, precisa y única que ayuda a sus clientes a bloquear ataques, descubrir infracciones ocultas y rastrear amenazas que surgen en todo el mundo. Se centra en mejorar drásticamente el rendimiento, la tasa de captura y el retorno de la inversión para las infraestructuras de seguridad de la empresa. Se mueve en los entornos de Tecnología, financiero y el gobierno donde ofrece sus servicios.

Norse mantiene la red de inteligencia de amenazas más grande del mundo. Con más de ocho millones de sensores que emulan más de seis mil aplicaciones; desde computadoras portátiles Apple hasta máquinas ATM, sistemas de infraestructura crítica y cámaras de televisión de circuito cerrado. La red de inteligencia de Norse reúne datos sobre quiénes son los atacantes y qué es lo que buscan. Norse entrega esa información a través de Norse Appliance, que bloquea los ataques de manera preventiva y mejora el ROI de seguridad general, y el Norse Intelligence Service, que proporciona monitoreo de amenazas continuo profesional para redes grandes.

¿Qué revela la plataforma de Norse?

Nos descubre en tiempo real como se están desarrollando millones de ataques cibernéticos en todo el mundo. Un mapa interactivo fascinante que sirve como recordatorio de lo peligroso que pueden ser las redes informáticas.

Las parcelas gráficas en vivo de cada ataque tiene lugar en Internet, en tiempo real y revela el número de ataques, los países donde se originan, y a los objetivos que se dirige

Comentarios

Publicar un comentario